Qu’est ce qu’un keylogger? Comment peut on s’en prémunir ?

Un keylogger, ou «Enregistreur de frappe» en français, est un équipement ou un logiciel permettant d’enregistrer toutes les touches qui ont été frappées sur le clavier d’un ordinateur.

Plusieurs différences existent entre les keyloggers matériels et logiciels. La principale différence est le fait qu’un keylogger matériel ne peut s’installer à distance. Il est donc impératif d’avoir un accès physique à la machine. L’avantage est qu’il n’y a aucune interaction possible avec le système d’exploitation. En effet, le keylogger ne nécessite pas d’installation logicielle. Il n’a donc pas de problème de compatibilité avec le système puisqu’il n’a pas besoin de driver pour être installé. Étant mis sous tension dès le démarrage de la machine, un keylogger physique peut donc enregistrer les touches utilisées dès le lancement du BIOS (mot de passe de protection du BIOS ; mot de passe de logiciel de chiffrement de disque etc).

Les keylogger logiciel et matériel sont de plus en plus sophistiqué et deviennent plus difficile à être détecter. Cet article à pour objet de vous faire connaitre ce qu’est un keylogger et de vous proposer des solutions ou attitudes pour s’en prémunir .

Keyloggers physiques

Comme beaucoup de produits de nos jours, les keyloggers n’ont pas échappé aux avancées technologiques. On trouve désormais des produits relativement complets qui sont de plus en plus difficiles à déceler.

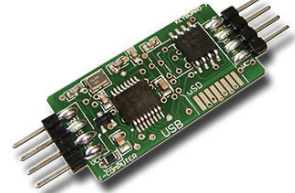

Les keyloggers de type USB et de type PS/2

Le matériel supplémentaire est installé entre le clavier et l’ordinateur, en général directement sur le câble de connexion du clavier. Aussi appelés keygrabber, ces keyloggers sont généralement conçus comme de petits connecteurs avec une mémoire interne. Les frappes sont enregistrées dans cette mémoire. Les keygrabbers sont disponibles pour les connexions USB et PS2. Généralement, ces dispositifs sont directement connectés au port de l’ordinateur et n’attirent l’attention de l’utilisateur que lors d’une inspection plus approfondie. Ceci est particulièrement vrai si, par exemple, les ports de l’ordinateur ne sont pas directement visibles au poste de travail (par exemple, parce que la tour est située sur le plancher sous le bureau).

Module keylogger inséré dans un clavier ou au niveau du Bios

Il s’agit de circuit pouvant être introduit dans un clavier pour enregistrer les frappes .Lorsque les clients entrent leur code et d’autres données confidentielles, ils alimentent involontairement le keylogger.

On a aussi des enregistreurs de frappes spécifiques au matériel qui enregistrent les frappes au niveau du BIOS. Souvent, vous avez besoin d’un accès physique au matériel et au moins d’un accès root. Les enregistreurs de frappe basés sur un micrologiciel sont également utilisés, par exemple, sous forme de circuits jointes pour les cartes matérielles. Ils ne sont pas visibles tant que l’appareil concerné n’est pas ouvert.

Les keyloggers sans fils

Les keyloggers sans fil ou wifi keyloggers permettent, quant à eux, d’enregistrer les frappes à distance, en sniffant le réseau ou les ondes radio tout en déchiffrant les paquets venant du clavier.

Les capteurs de téléphones : Les smartphones modernes sont équipés d’accéléromètres, qui peuvent être reprogrammés sur des enregistreurs de frappe spéciaux. Si le smartphone est proche du clavier cible, il peut alors lire les vibrations générées par la frappe.

Les keyloggers logiciels

Les keyloggers logiciels fonctionnent via des processus en arrière-plan, souvent discrets, qui copient les frappes. Certains keyloggers peuvent également prendre des captures d’écran du texte saisi. Ensuite, ces données sont généralement transmises via le réseau ou stockées dans un fichier sur le disque dur de la victime de façon illégitime. Ces types de keyloggers sont les plus populaires

Le keylogger hyperviseur est un keylogger qui utilise un programme malveillant d’hyperviseur pour s’imbriquer derrière le système d’exploitation, laissant le système d’exploitation lui-même intact. Le keylogger fonctionne donc comme une machine virtuelle et fonctionne indépendamment du système d’exploitation

Les API keyloggers sont des keyloggers se connectent aux APIs du clavier (Application Programming Interfaces) et réagissent à chaque frappe.

MITB keylogger : le Man-in-the-Browser est un keylogger qui s’implémente comme un cheval de Troie proxy au niveau des navigateurs web. Il permet de modifier les transactions de paiement ou d’injecter de nouvelles transactions de façon discrètes échappant très souvent au cryptage ssl/pk1 ou à l’authentification à deux ou facteurs facteurs. Le MITB peut se coupler à un BITB ( Boy-In-The-Browser) qui est un malware permettant de modifier le routage réseau de la cible.

Comme vous pouvez le voir les keyloggers permettent d’avoir des informations sensibles à l’insu de l’utilisateur légitime et sans être détecter par le système. Il est donc un processus utilisé fréquemment dans les spywares ou les logiciels espions pour collecter les informations qui seront après transmis et traiter à travers le réseau.

Comment se protéger des keyloggers efficacement ?

On lutte efficacement contre les keyloggers logiciels par l’installation de pare-feu ou firewall qui interdit la transfert de donné par la restriction d’adresse IP (Any au niveau du routeur) non légitimes.

Nous recommandons la mise à jour de l’antivirus du client car le rôle de l’anti-virus est avant tout d’intégrer les signatures de ces keyloggers et de les supprimer et protéger le système.

Nous recommandons aussi une authentification multifactoriel (MFA). Sachez qu’un paiement ou le transaction bancaire est possible grâce au moins à deux processus l’identification et l’authentification de l’utilisateur. Si les keyloggers peuvent aisément avoir les information d’identification ils resterons inopérant grâce à une MFA qui induit une authentification interactive avec un facteur variable (téléphone, sms, email…).

Il existe une panoplie de logiciels permettant de supprimer des keyloggers tels que Malwarebytes , CCleaner et bien d’autres qui ont fait preuve d’efficacité. Notons juste que nous ne recommandons pas l’utilisation de plusieurs anti-keyloggers au risque de ralentir sa machine.

Cette première approche plutôt technique n’est pas suffisante nos consultants kodexxa recommandent aussi une sensibilisions des utilisateurs qui doivent savoir qu’on ne clique pas sur un lien dans un email dont l’auteur n’est pas connu ou reconnu. De même qu’il est recommander de télécharger des logiciels ou des fichiers en s’assurant de l’authenticité des sources. Nous recommandons dans nos séances de sensibilisations dédiées à nos clients d’éviter les machines à usage publique( exemple de cybercafé) sur lesquelles comme vous avez lues plus haut il est aisé d’intégrer un keylogger. Nous vous recommandons donc si vous êtes obligé d’utiliser une machine publique, d’ éviter d’utiliser ses informations de connexions ou de cartes bancaires. Une autre astuce est de taper ces informations sensibles dans les camps dédiés en l’imbriquant des touches fausses sur d’autres champs de manière à tromper un potentiel keyloggers qui serait installé sur cette machine.